Le paysage de la cybersécurité évolue constamment pour faire face aux menaces numériques grandissantes. Les attaquants se servent de techniques de plus en plus sophistiquées pour voler des données sensibles ou perturber le fonctionnement des systèmes et réseaux informatiques. Face à ce risque croissant, une formation solide en cybersécurité est indispensable pour tout professionnel de l’informatique et décideur en charge de la protection des systèmes d’information.

Plan de l'article

Les menaces numériques actuelles

Les attaques sont devenues fréquentes sur Internet. Parmi les risques les plus répandus, vous avez le phishing. Il vise à tromper les utilisateurs pour récupérer leurs identifiants de connexion via de faux emails ou de sites web.

A lire en complément : Comment choisir une carte graphique performante ? Conseils et astuces

Les ransomwares cryptent les données d’une victime puis exigent le paiement d’une rançon pour les décrypter. Ces techniques connaissent également un essor important. Les campagnes d’hameçonnage ciblent désormais aussi bien les particuliers que les entreprises.

Ces attaques ont pour but :

Lire également : Des conseils avant l'achat d'un mini vidéoprojecteur

- d’infiltrer les réseaux ;

- d’installer des portes dérobées ;

- des chevaux de Troie permettant un accès à distance ;

- d’exfiltrer des données sensibles (mots de passe, informations personnelles ou secrets industriels).

De nombreuses entités se sont spécialisées dans ce type de cybercriminalité, avec des motivations financières ou géopolitiques. Face à ce contexte de menaces constamment renouvelées, les organisations doivent adopter des mesures de défense active. La formation cybersécurité d’agents dédiés en fait partie.

Protection des données

Une priorité majeure est la protection des données stockées et échangées. Il convient d’établir une classification précise des données en fonction de leur niveau de sensibilité. Des politiques et des mesures de chiffrement appropriées doivent ensuite être mises en place pour assurer la confidentialité des données au repos comme en transit.

Il est également essentiel de limiter strictement les autorisations et droits d’accès en fonction des besoins métiers. Des contrôles d’intégrité et journaux d’activité complets doivent être configurés pour détecter toute modification non autorisée.

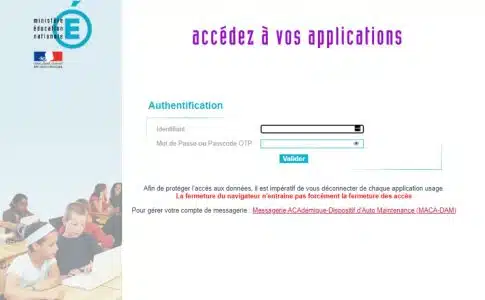

Gestion des identités et des accès

La gestion centralisée des accès aux systèmes et applications est un autre volet capital. Des contrôles réguliers doivent être opérés pour détecter et désactiver promptement les comptes inutilisés.

Côté applications, le principe du moindre privilège doit être appliqué. Des mesures techniques telles que la détection d’applications potentiellement indésirables aident à limiter les risques posés par le téléchargement d’applications malveillantes. Des directives claires sont définies en termes :

- de mots de passe robustes ;

- de pare-feu contre les attaques de cybercriminels ;

- de gestion d’urgence en cas de situation suspecte.

Sécurité des réseaux et des postes de travail

Au niveau des infrastructures réseau, des pare-feu correctement paramétrés doivent isoler les différents segments du réseau en ne laissant ouverts que les ports et protocoles réellement nécessaires. La mise en place de la segmentation interne du trafic réseau contribue aussi à limiter la propagation latérale d’attaques.

Les postes de travail nécessitent, quant à eux, d’être sécurisés via :

- l’installation des derniers correctifs ;

- l’activation du pare-feu du système d’exploitation ;

- les solutions de détection et de prévention contre les menaces.

Le recours à des machines virtuelles pour les tâches nécessitant des accès à risque permet de limiter l’impact en cas de compromission. Des sondes de détection d’intrusion sur le réseau supervisant les flux entrants et sortants complètent l’approche défensive.

Détection et gestion des incidents

Même avec des mesures préventives abouties, des violations peuvent survenir. Il est donc crucial de disposer d’outils de détection d’intrusion sur :

- les postes ;

- les serveurs ;

- le réseau.

Ils servent à surveiller les activités et détecter tout comportement anormal pouvant indiquer une compromission. Les logs et journaux générés doivent être activés, normalisés dans une solution centralisée de gestion des évènements de sécurité (SIEM). Ils sont analysés régulièrement à la recherche d’alertes. Des tests d’intrusion réguliers des réseaux et systèmes aident également à renforcer la posture de défense.

En cas d’incident confirmé, un plan de réponse aux incidents préétabli doit être déclenché. Il détaille les étapes d’investigation, de contention, d’éradication et de retour à la normale, ainsi que la communication interne et externe adéquate. Des exercices périodiques de gestion d’incidents de sécurité sont également essentiels pour tester et améliorer en continu le dispositif.

Sensibilisation et formation

La cybersécurité ne peut pas reposer uniquement sur des contrôles techniques. L’adhésion et l’implication du personnel sont tout aussi importantes. Un programme structuré de sensibilisation doit être déployé pour inculquer les bons réflexes à appliquer au quotidien, tels que le choix de mots de passe robustes, la vérification des emails suspects, les précautions à prendre sur internet et les procédures en cas de doute.

Par ailleurs, une formation initiale et continue du personnel IT et de direction sur les enjeux et les meilleures pratiques de la cybersécurité doit être dispensée. Elle permet d’adopter les bons réflexes, de comprendre les risques encourus et les contraintes réglementaires. Des simulations régulières d’attaques de phishing auprès des employés viennent compléter l’approche pour maintenir un haut niveau de vigilance.